1. 实战项目GitHub地址

之前《Saltstack_使用指南》详细讲解了saltstack的使用。那么从这节开始实战讲解,当然不会再像之前那样详细说明了。只是讲一些系统规划之类的信息。

具体的项目代码请参见GitHub。

该项目已经放在了GitHub上,地址如下:

https://github.com/zhanglianghhh/salt-example-lnmp

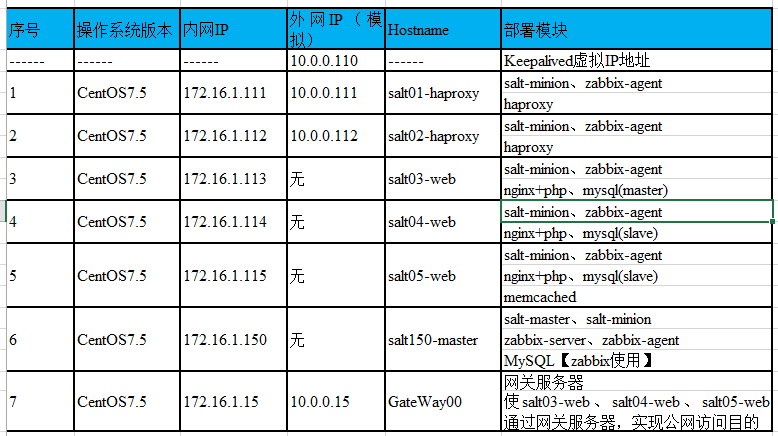

2. 主机规划

说明:

上述的salt03-web、salt04-web、salt05-web、salt150-master没有内网地址。但如果为了方便省事儿,你也可以给这些机器添加外网地址,这样就不需要网关服务器,直接就可以访问公网了。

2.1. 内网机器通过网关服务器访问公网

实现salt03-web、salt04-web、salt05-web、salt150-master通过网关服务器GateWay00,达到访问公网的目的。

前提保证上述所有机器内网都是同一网段,相互之间可以正常通信。

参见博文:《VMware 实现 iptables NAT及端口映射》

网关机器开启linux的转发功能

1 [root@gateway01 ~]# tail /etc/sysctl.conf # 添加如下内容 2 ………… 3 net.ipv4.ip_forward = 1 4 [root@gateway01 ~]# sysctl -p # 生效

网关机器iptables操作

1 # 将FORWARD链的策略设置为DROP,这样做的目的是做到对内网ip的控制,你允许哪一个访问internet就可以增加一个规则,不在规则中的ip将无法访问internet。 2 iptables -P FORWARD DROP 3 # 这条规则规定允许任何地址到任何地址的确认包和关联包通过。一定要加这一条,否则你只允许lan IP访问没有用。 4 iptables -A FORWARD -m state --state ESTABLISHED,RELATED -j ACCEPT 5 # 这条规则做了一个SNAT,也就是源地址转换,将来自172.16.1.0/24的地址转换为10.0.0.15。 6 iptables -t nat -A POSTROUTING -s 172.16.1.0/24 -j SNAT --to 10.0.0.15 7 # 允许该网段访问 8 iptables -A FORWARD -s 172.16.1.0/24 -j ACCEPT 9 # 保存iptables规则 10 iptables-save > /etc/sysconfig/iptables

最终iptables信息

1 [root@GateWay00 ~]# iptables -nL 2 Chain INPUT (policy ACCEPT) 3 target prot opt source destination 4 5 Chain FORWARD (policy DROP) 6 target prot opt source destination 7 ACCEPT all -- 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED 8 ACCEPT all -- 172.16.1.0/24 0.0.0.0/0 9 10 Chain OUTPUT (policy ACCEPT) 11 target prot opt source destination 12 [root@GateWay00 ~]# 13 [root@GateWay00 ~]# iptables -t nat -nL 14 Chain PREROUTING (policy ACCEPT) 15 target prot opt source destination 16 17 Chain INPUT (policy ACCEPT) 18 target prot opt source destination 19 20 Chain OUTPUT (policy ACCEPT) 21 target prot opt source destination 22 23 Chain POSTROUTING (policy ACCEPT) 24 target prot opt source destination 25 SNAT all -- 172.16.1.0/24 0.0.0.0/0 to:10.0.0.15

3. 系统架构

3.1. 重要说明

生产实践环境中:数据库监控单独一套,做到告警去重。

原因:其他告警可能是因为数据库有问题造成的。

多数情况数据库是单独部署,可以不用 sa