#需要将OpenLDAP服务器生成的csr请求文件发给CA中;

#生成证书会有两次确认,”y”即可;

#如果重新签署证书,需要先将index.txt的内容用index.txt.old还原

[root@localhost certs]# openssl ca -days 365 -cert ca.crt -keyfile cakey.pem -in ldapserver.csr -out ldapserver.crt -config openssl.cnf

4. 复制证书/密钥到工作目录(7)

#主要涉及CA中心的证书,CA中心为OpenLDAP服务器签署的证书与私钥

[root@localhost certs]# mkdir -p /usr/local/openldap-2.4.44/etc/openldap/cacerts

[root@localhost certs]# cp ca.crt /usr/local/openldap-2.4.44/etc/openldap/cacerts

[root@localhost certs]# cp ldapserver.crt /usr/local/openldap-2.4.44/etc/openldap/

[root@localhost certs]# cp ldapkey.pem /usr/local/openldap-2.4.44/etc/openldap/

5. 修改OpenLDAP主配置文件slapd.conf(8)

#可以在文件最后添加步骤(7)中证书/密钥的工作路径

[root@localhost certs]# cd /usr/local/openldap-2.4.44/etc/openldap/

[root@localhost openldap]# vim slapd.conf

TLSCACertificateFile /usr/local/openldap-2.4.44/etc/openldap/cacerts/ca.crt

TLSCertificateFile /usr/local/openldap-2.4.44/etc/openldap/ldapserver.crt

TLSCertificateKeyFile /usr/local/openldap-2.4.44/etc/openldap/ldapkey.pem

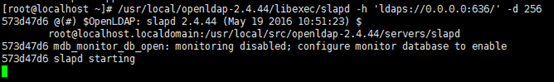

6. 启动LDAPS

#”-d 256”是为debug,后台运行不需要;

[root@localhost ~]# /usr/local/openldap-2.4.44/libexec/slapd -h “ldaps://0.0.0.0:636/” -d 256

#或者:[root@localhost ~]# /usr/local/openldap-2.4.44/libexec/slapd -h “ldaps:///” -d 256

#或者同时启动389与636端口:[root@localhost ~]# /usr/local/openldap-2.4.44/libexec/slapd -h “ldap:/// ldaps:///” -d 256

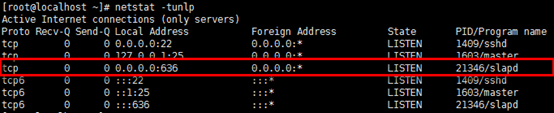

7. 启动验证

[root@localhost ~]# netstat –tunlp

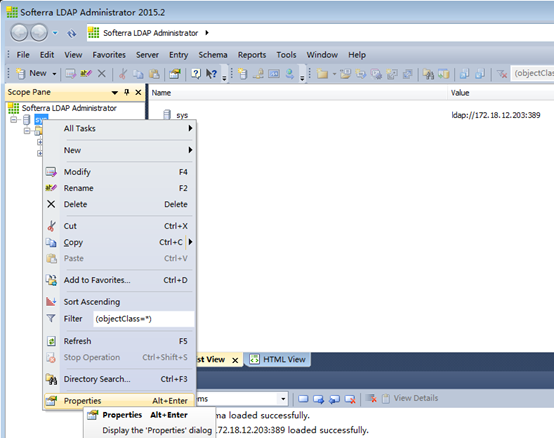

8. 通过ldapdmin验证

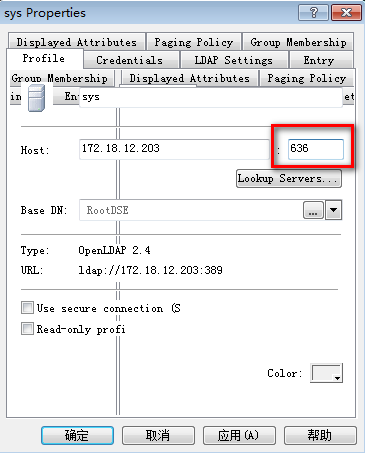

1) 修改已通过389端口可访问数据库的属性:数据库名,右键-->Properties;

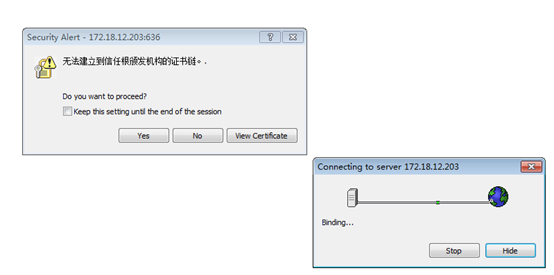

3) 弹出窗口提示,选择" View Certificate",点击"Yes";

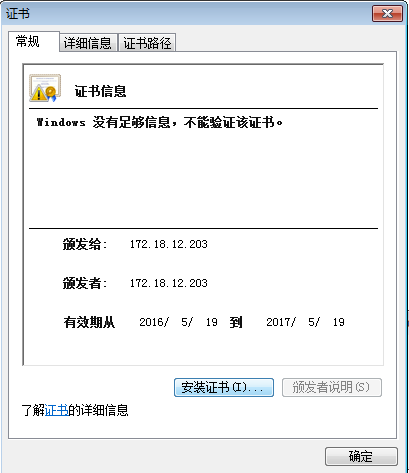

4) 可以查看证书相关信息,选择"安装证书",一路默认"下一步";

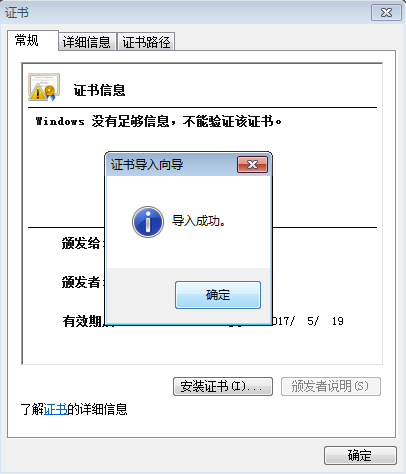

5) 证书导入成功;

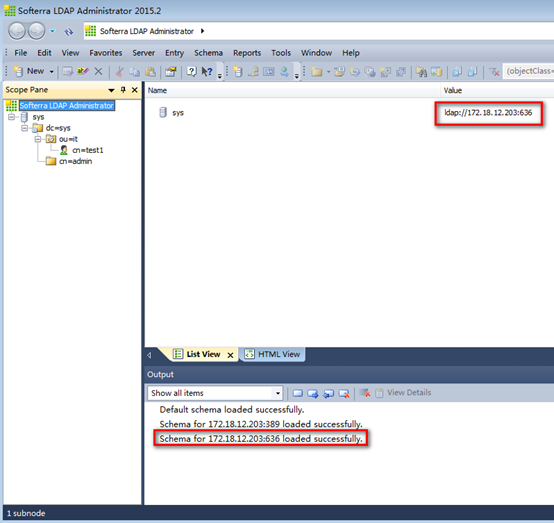

6) 通过636端口已可以访问数据库。